De meeste organisaties die gebruik maken van SSO voor Testersuite doen dit via Microsoft Entra ID (voorheen ook wel bekend als Azure Active Directory of Azure AD). Op deze pagina vind je de specifieke stappen die nodig zijn om SSO voor Testersuite in te stellen via Microsoft Entra ID.

1: Enterprise applicatie aanmaken in MS Entra

- Ga naar https://entra.microsoft.com/ en log in met je Microsoft account

- Klik links op ‘Enterprise apps’ en klik op ‘New application’:

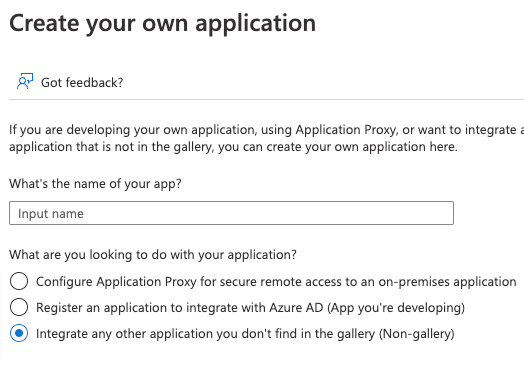

- Kies daarna voor ‘Create your own application’ als je deze rechten niet hebt, heb je een Entra administrator nodig binnen je organisatie om deze rechten te verkrijgen.

- Noem de applicatie bijvoorbeeld ‘Testersuite’ en kies daaronder de ‘Non-gallery’ optie uit de lijst:

- Sla de instellingen op en ga binnen je Enterprise app naar ‘Single sign-on’, kies hier voor SAML:

2: SSO configuratie aanmaken in Testersuite

- Ga in een ander tabblad naar de Testersuite administrator portal, kies instellingen -> SAML SSO en maak een nieuwe configuratie aan:

- Vul de velden in het formulier onder het kopje Service provider in:

- Enabled: Vink dit veld aan om je connectie te activeren. Hiermee verschijnt er een SSO link op het Testersuite inlogscherm van je gebruikers.

- Name: Geef de SSO configuratie een naam. Deze naam zal de tekst zijn voor SSO link op het inlogscherm.

- Sp certificate en Sp key: Gebruiker een tool als Samltool.com om een nieuw X.509 certificaat aan te maken. De velden State/Province Name, Organization Name en Common Name zijn verplicht. Wat je hier precies invult is niet belangrijk, maar deze velden zijn wel verplicht om het certificaat te genereren. Stel een verre vervaldatum in om onderhoud te voorkomen. Stel geen passphrase voor de private key. Vul de Sp certificate en Sp key velden in met de verkregen informatie.

- Vul de velden in het formulier onder het kopje Identity provider in:

- Vul het Testersuite veld Idp Entity id met de waarde die je in je Enterprise app in Entra vindt in het veld ‘Microsoft Entra Identifier‘. Vul het Testersuite veld Single sign on service location met de waarde die je in je Enterprise app in Entra vindt in het veld ‘Login URL‘:

- Idp username attribute: Vul dit veld voor nu met een fictieve waarde, bijvoorbeeld ‘Username’. De echte waarde krijgen we straks uit Entra.

- Idp certificate: Vul dit veld voor nu met de waarde uit het Testersuite veld Sp certificate. Deze gaan we straks vervangen met de correcte waarde uit Entra.

- Idp sign metadata: Sommige identity providers vereisen dat de metadata wordt ondertekend. Vink deze optie aan als dit het geval is.

- Sla de configuratie in Testersuite op.

3: Testersuite waardes invullen in Entra

- Open de configuratie in Testersuite en kopieer de URL in het veld Service provider -> Entity ID. Deze vul je in Entra in, in het veld ‘Identifier (Entity ID)‘:

- Klik in Testersuite op de link in het veld ‘Metadata’ en kopieer de waarde in het XML veld ‘AssertionConsumerService -> Location‘. Deze waarde vul je in Entra in, in het veld ‘Reply URL (Assertion Consumer Service URL)‘:

4. Entra waardes invullen in Testersuite

- Klik in de Enterprise app in Entra op ‘Edit’ in het blok ‘Attributes & Claims’:

- Kies de claim die overeenkomt met de gebruikersnaam in Testersuite, en kopieer bij de juiste claim de waarde in het veld ‘Claim name‘, bijvoorbeeld voor de claim ‘Emailaddress’ wanneer de Testersuite gebruikersnamen overeenkomen met de e-mailadressen van de gebruikers in Entra:

- Vul deze waarde in Testersuite in, in het veld ‘Idp username attribute‘:

- Download in Entra het Base64 encoded certificaat vanuit het blok ‘SAML certificates’:

- Vul dit certificaat in Testersuite in, in het veld ‘Idp certificate’:

- Na het instellen van deze velden sla je de configuratie op in Testersuite. Gebruikers kunnen daarna inloggen via de door jou aangemaakte SSO link op het Testersuite inlogscherm.

Let op: alleen gebruikers die in Entra toegang hebben gekregen tot de Testersuite Enterprise applicatie kunnen gebruik maken van SSO.